Muchas empresas ejecutan su infraestructura de TI en un entorno Microsoft. Esto puede ser desde el tradicional Active Directory in situ hasta la integración con Azure y Office 365. Hay muchos métodos diferentes que puede utilizar para autenticar su entorno de Acumatica sin tener que utilizar la autenticación segregada de Acumatica.

Ventajas de la autenticación externa

Utilizar un proveedor de autenticación externo en lugar de la autenticación integrada de Acumatica tiene muchas ventajas:

- Las cuentas de usuario se crearán cuando el usuario inicie sesión por primera vez en Acumatica

- Utilice el mismo nombre de usuario y contraseña en todos los ámbitos sin servicios de sincronización ni gestión de identidades.

- Las funciones se definen mediante los grupos existentes y se asignan a las funciones de Acumatica.

- Posibilidad de configurar el inicio de sesión único

Existen 4 métodos principales para integrar su entorno Microsoft con Acumatica:

- Active Directory a través de LDAP

- Servicios de federación de Active Directory (ADFS)

- Azure Active Directory / Office 365

- Servicios de dominio (DS) Azure AD

Servicios de dominio Active Directory / Azure AD

Microsoft Active Directory se ha instalado durante muchos años en las empresas para proporcionar una gestión centralizada y seguridad de servidores, estaciones de trabajo y otros dispositivos. Es posible que su empresa tenga implementado Active Directory y desee integrar sus cuentas de usuario con Acumatica. Sus usuarios introducirán su nombre de usuario y contraseña en el cuadro de inicio de sesión estándar de Acumatica para iniciar sesión en su cuenta.

Azure AD Domain Services es la aplicación de Microsoft de exponer Active Directory tradicional desde Azure para que pueda utilizar protocolos de Active Directory tradicionales. Puede tener esto activado si aloja Acumatica en una máquina virtual de Azure y tiene el servidor unido a Azure Active Directory a través de Azure AD DS. A continuación, puede conectar Acumatica de la misma manera que lo haría si estuviera utilizando AD local.

La autenticación de Active Directory funciona muy bien para un entorno autogestionado, ya que necesitas una conexión directa de Acumatica a Active Directory. LDAP de Active Directory se puede cifrar mediante SSL en el puerto 636, pero Acumatica no admite la conexión mediante SSL. No se recomienda exponer LDAP sin cifrar a través de Internet.

https://azure.microsoft.com/en-us/services/active-directory-ds/

Servicios de federación de Active Directory (ADFS)

Active Directory Federation Services, o ADFS, es el producto de Microsoft para integrar aplicaciones externas en Active Directory utilizando protocolos como OpenID y OAuth. ADFS es una característica incluida en Windows Server.

ADFS proporciona una funcionalidad de inicio de sesión único que puede configurarse con navegadores específicos mediante cadenas de agente de usuario, así como configurando la autenticación Passthrough en el navegador web. Acumatica se puede configurar para que redirija automáticamente a su servidor ADFS, lo que permite a los usuarios visitar su instancia de Acumatica e iniciar sesión automáticamente. Puedes configurar proveedores de autenticación multifactor a través de ADFS como Azure MFA o Duo Mobile para añadir una capa adicional de seguridad a tus usuarios. El inicio de sesión único con 2FA solicitará al usuario su token MFA al iniciar sesión en Acumatica, incluso si SSO está configurado. Al cerrar sesión en Acumatica, también se cerrará la sesión en ADFS.

ADFS puede configurarse tanto in situ como en una máquina virtual en la nube para proporcionar autenticación a los usuarios. ADFS tiene conmutación por error incorporada, por lo que puede configurar la redundancia a través de una granja ADFS para evitar una interrupción de sus aplicaciones en la nube cuando su sitio principal se desconecte. Este escenario también funciona muy bien para los clientes autoalojados que quieren seguir utilizando la autenticación cuando su conexión a Internet está fuera de línea.

https://docs.microsoft.com/en-us/windows-server/identity/active-directory-federation-services

Autenticación de Active Directory de Azure (Office 365, ADAL)

Azure Active Directory cuenta con un amplio soporte de terceros para la autenticación de aplicaciones de la misma forma que Exchange alojado autentica. Azure Active Directory tiene muchas funciones, como la autenticación multifactor integrada, el inicio de sesión único, la generación de informes y el registro, entre otras. No tiene que mantener la infraestructura si utiliza Azure AD. Acumatica utiliza Azure Active Directory Authentication Libraries (ADAL) para comunicarse con Azure AD.

¿Cómo se crean las cuentas de usuario?

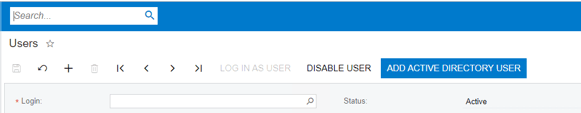

Active Directory, Azure AD DS y Azure AD ADAL admiten la creación previa de usuarios desde Active Directory. Puede hacer clic en Añadir usuario de Active Directory desde la pantalla Usuarios para añadirlos.

A partir de ahí, puede elegir el usuario que desea crear a partir de un selector, y configurará ajustes de sólo lectura y ocultos en el usuario como la fuente, ya que esos ajustes no son visibles en la interfaz de usuario.

Las cuentas de usuario también se crean la primera vez que un usuario inicia sesión. Esto también traerá los grupos de usuarios de AD para asignar roles a los usuarios.

En la actualidad, con ADFS sólo se pueden crear usuarios en el momento en que inician sesión. No hay opciones para crear un usuario de autenticación de reclamaciones desde esta pantalla. Los grupos de usuarios también se transfieren desde el servidor ADFS como reclamaciones.

La creación previa de las cuentas de usuario permite que los registros de los empleados se asignen antes de que el nuevo empleado se conecte, en lugar de después. Este es uno de los inconvenientes de la autenticación ADFS.

¿Qué diferencias hay en la configuración de las funciones?

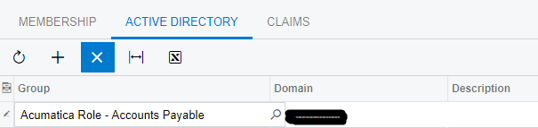

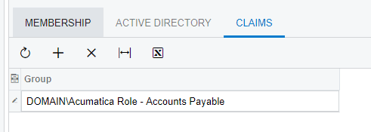

Los roles de usuario se configuran en el mismo lugar en Acumatica en diferentes pestañas, pero hay más diferencias. Usando Active Directory o Azure Active Directory Authentication, puedes explorar los grupos en el dominio o Azure para adjuntar a un rol usando un control selector.

El mismo grupo añadido a través de ADFS debe escribirse manualmente en reclamaciones. El formato del grupo sería DOMAIN\GROUP.

¿Cuáles son las principales diferencias entre los distintos métodos de autenticación cuando un usuario quiere iniciar sesión?

Hay algunas diferencias en su funcionamiento, aparte de la configuración de la autenticación.

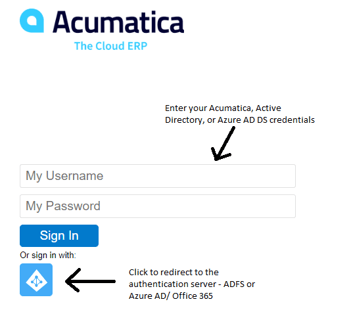

La autenticación ADAL y ADFS de Azure AD no utilizan el formulario de inicio de sesión para autenticarse, sino el icono de redirección. No se pueden utilizar ambos.

También puede habilitar la redirección automática al servidor SSO desde Acumatica. Este es un ejemplo de un entorno configurado para ADFS con redirección automática.

<externalAuth authUrl=”Frames/AuthDock.ashx” silentLogin=”Federation” externalLogout=”True” selfAssociate=”True” instanceKey=”” claimsAuth=”True”>

El silentLogin establece que debe redirigir al servidor de la Federación. El cierre de sesión externo también está configurado para que cuando el usuario cierre sesión en Acumatica, cierre sesión en el servidor de autenticación y en todas las demás aplicaciones conectadas a través del navegador web.

La aplicación DeviceHub, así como el Diseñador de informes, sólo admiten autenticación de Active Directory (LDAP) y Acumatica.

La aplicación móvil de Acumatica requerirá que los usuarios inicien sesión a través del botón de inicio de sesión de Active Directory cada vez con los métodos ADAL o ADFS. LDAP y la autenticación integrada permiten a los usuarios volver a iniciar sesión con biométricas como Face-ID en iOS, mientras que los otros métodos no lo permiten. Si utiliza ADAL, los usuarios pueden seleccionar la opción de mantener la sesión iniciada, lo que les permite volver a iniciar sesión rápidamente en la aplicación móvil, pero no se les solicitará el reconocimiento biométrico.

¿Y si quiero utilizar varios tipos de autenticación?

La configuración para ADFS se comparte con Azure ADAL, y Active Directory se comparte con Azure ADAL. Tendrás que elegir uno, pero siempre puedes usar la autenticación integrada de Acumatica al mismo tiempo.

¿Y si quiero cambiar el tipo de autenticación?

El principal problema de cambiar los esquemas de autenticación es que hay muchos valores que tienen que ser actualizados en la base de datos que actualmente no están expuestos en la interfaz de usuario. La tabla Users tiene algunos atributos que tendrían que ser cambiados. ExtRef se asigna de forma diferente entre ADFS y ADAL. Los formatos de nombre de usuario también son diferentes en los distintos sistemas. Esto no es algo que tenga ningún proceso documentado y actualmente soportado por Acumatica. No sería una tarea fácil de asumir.

¿Qué solución es la adecuada para mi empresa?

Se trata de una pregunta compleja, ya que hay que tener en cuenta muchos factores. El lugar donde se aloja Acumatica influye mucho en su decisión.

ADFS y Active Directory funcionan muy bien para los clientes que alojan Acumatica en sus instalaciones y desean acceder a la aplicación internamente cuando se cae la conexión a Internet.

Los usuarios podrán utilizar el formulario de inicio de sesión estándar de Acumatica en las aplicaciones web y móvil sin tener que redirigirse a ninguna otra página web si utiliza Active Directory o Azure AD DS. Estos usuarios también podrán almacenar en caché sus credenciales en la aplicación móvil e iniciar sesión con biométricas.

Solo seleccionaría la autenticación de Active Directory si tiene sus propios servidores de Active Directory en el mismo sitio que los servidores de Acumatica que aloja, ya sea en las instalaciones o en la nube en una infraestructura virtual autogestionada como Azure.

ADFS y Azure AD ADAL permiten el inicio de sesión único en Acumatica, mientras que Active Directory y Azure AD DS no.

Las empresas con un gran despliegue de DeviceHub necesitarán crear cuentas para utilizar la aplicación si utiliza ADFS o Azure ADAL.

Si utiliza Acumatica con un modelo de software como servicio (SaaS), debe utilizar la autenticación Azure AD ADAL o ADFS, ya que se comunican de forma segura a través de Internet mediante HTTPS.

Es posible que los clientes que tengan una Infraestructura ADFS existente que se integre con Office 365/Azure u otras aplicaciones deseen utilizar sus propios servidores.

Algunos clientes están configurados para sincronizar sus directorios en la nube a través de Azure AD Connect en un entorno híbrido, pero no tienen la licencia Premium. Algunas de las funciones que no son gratuitas y que pueden hacerle pensar en ADFS son la autenticación multifactor, la recuperación de contraseñas y el restablecimiento de contraseñas de autoservicio. Si dispone de Azure AD Connect pero no de recuperación de contraseña ni de restablecimiento de contraseña de autoservicio, se pedirá a los usuarios que se pongan en contacto con el departamento de TI para cambiar su contraseña. ADFS puede ser la opción más fácil de usar y rentable si aún no dispone de Azure AD Premium en una configuración híbrida.

Puede consultar las características de los distintos niveles de licencia en https://azure.microsoft.com/en-us/pricing/details/active-directory/.

Resumen

Existen varias formas diferentes de lograr la autenticación basada en Active Directory a través de Acumatica. Hay muchos factores diferentes que debe tener en cuenta al seleccionar su plataforma de autenticación, desde la experiencia del usuario, el tipo de plataforma de Acumatica, las licencias y la infraestructura de su empresa. No hay un interruptor sencillo para cambiar los métodos de autenticación, lo que da más importancia a esta decisión. Espero que este blog le haya proporcionado suficiente información para facilitarle la toma de decisiones.

Canada (English)

Canada (English)

Colombia

Colombia

Caribbean and Puerto Rico

Caribbean and Puerto Rico

Ecuador

Ecuador

India

India

Indonesia

Indonesia

Ireland

Ireland

Malaysia

Malaysia

Mexico

Mexico

Panama

Panama

Peru

Peru

Philippines

Philippines

Singapore

Singapore

South Africa

South Africa

Sri Lanka

Sri Lanka

Thailand

Thailand

United Kingdom

United Kingdom

United States

United States