El post del martes técnico de hoy resume las técnicas de autenticación multifactor y explica las estrategias y mejores prácticas para implementar la autenticación multifactor en el ERP en la nube Acumatica.

Las empresas preocupadas por la seguridad requieren autenticación multifactor para verificar las identidades de los usuarios antes de permitirles acceder a datos sensibles del ERP. El ERP en la nube de Acumatica ofrece mecanismos de autenticación multifactor para evitar el acceso no autorizado al sistema.

Opciones de autenticación multifactor

La autenticación multifactor implica dos o más mecanismos de autenticación. A continuación se ofrece una lista de opciones de autenticación.

- Nombre de usuario / Contraseña

- El mecanismo de autenticación más básico requiere que los usuarios introduzcan un nombre de usuario y una contraseña.

- Otras opciones, como la validación de la dirección IP y la exigencia de contraseñas seguras, proporcionan seguridad adicional.

- Token, FOB

- Los usuarios llevan un dispositivo que muestra un código que se actualiza periódicamente. El usuario teclea el código en el sistema ERP (Enterprise Resource Planning), que lo verifica. Los tokens RSA SecurID son un ejemplo.

- Teléfonos móviles

- El sistema ERP envía un mensaje de texto al teléfono móvil del usuario. El usuario verifica su identidad directamente en su teléfono o introduciendo un código de acceso en la aplicación del dispositivo que utiliza para acceder al sistema ERP.

- Otra opción es instalar una aplicación segura en el teléfono que se comporte como un token.

- Correo electrónico

- Durante el inicio de sesión, el sistema envía un código a la dirección de correo electrónico del usuario. El usuario introduce un código en el correo electrónico para autenticarse.

- Tarjeta inteligente o dispositivo USB

- El hardware emitido por la organización puede configurarse para conceder acceso cuando se pasa una tarjeta o cuando se inserta un dispositivo USB o un chip.

- Lector de huellas dactilares o dispositivo biométrico

- Los dispositivos biométricos funcionan como las tarjetas inteligentes. Requieren una configuración inicial, pero no pueden perderse ni ser robados.

- VPNs

- La VPN tiene su propio mecanismo de autenticación que proporciona una capa de seguridad a nivel de comunicación. Las VPN pueden autenticarse mediante contraseñas, tokens, direcciones mac y otros métodos.

Combinando los dos mecanismos anteriores, las empresas pueden conseguir una autenticación de dos factores. La mayoría de los mecanismos de doble factor requieren algo que sabes (contraseña) más algo que tienes (token, teléfono móvil, USB) o algo que eres (huella dactilar u otro dato biométrico).

Autenticación multifactor adaptativa (inteligente)

A menudo hay que elegir entre seguridad y facilidad de uso. La seguridad adicional asociada a la autenticación multifactor se consigue a costa de que los usuarios inicien sesión dos veces en lugar de una.

Para mejorar la usabilidad, algunos sistemas multifactor se han configurado para seleccionar varios mecanismos de autenticación sólo cuando el perfil de riesgo de la entrada al sistema es alto. El perfil de riesgo puede establecerse en función de la información recopilada sobre el entorno del usuario, como la dirección MAC de la máquina, la dirección IP, las cookies del navegador, la hora del día y otros patrones.

Algunos ejemplos de perfiles de riesgo son:

- Riesgo bajo: Inicio de sesión desde una dirección IP de oficina a las 9 de la mañana en días laborables utilizando un navegador con una cookie almacenada.

- Riesgo medio: Inicio de sesión desde una dirección IP desconocida

- Alto riesgo: Inicio de sesión desde una dirección IP desconocida, fuera de horario, utilizando una máquina desconocida.

En función del nivel de riesgo, puede no ser necesaria la autenticación multifactor. El aprendizaje automático puede utilizarse para analizar los inicios de sesión fallidos y ajustar los niveles de riesgo.

Autenticación multifactor en el ERP en la nube Acumatica

Estas son las estrategias de autenticación multifactor en Acumatica cloud ERP.

Inicio de sesión único

La mejor forma de implementar la autenticación multifactor en el ERP en la nube Acumatica es aprovechar la compatibilidad de Acumatica con las capacidades de inicio de sesión único (SSO). Acumatica logiciel infonuagique ERP actualmente admite SSO con Microsoft, Google y OneLogin (requiere instalar una personalización). Estos proveedores admiten la autenticación multifactor.

- Microsoft: La autenticación multifactor de Azure admite llamadas telefónicas, mensajes de texto, notificaciones de aplicaciones móviles y tokens de terceros. https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-mfa-howitworks

- Google: Autenticación de dos factores mediante teléfono móvil o llave de seguridad USB. https://www.google.com/landing/2step/#tab=how-it-works

- OneLogin: Opciones de autenticación de dos factores gratuitas y de pago, como la aplicación de contraseña de un solo uso, Duo Security, RSA SecurID y opciones móviles. https://www.onelogin.com/product/multi-factor-authentication

En este modelo, los usuarios inician sesión en un proveedor anterior utilizando varias opciones de autenticación. A continuación, el usuario inicia sesión sin problemas en Acumatica mediante Single sign-on.

VPN

Una estrategia alternativa consiste en configurar una VPN. La VPN es la primera capa de autenticación, mientras que el nombre de usuario y la contraseña de Acumatica actúan como segunda capa.

Implantación de la autenticación multifactor en el ERP en la nube Acumatica

Implantar la autenticación multifactor es sencillo, pero implica varios pasos.

Paso 1: Obtener cuentas de proveedores de autenticación multifactor

Obtenga una cuenta para cada usuario que vaya a iniciar sesión en Acumatica. La cuenta debe incluir funciones de inicio de sesión único y el mecanismo de autenticación multifactor que vaya a utilizar.

Estas cuentas pueden funcionar independientemente de Acumatica para otros fines dentro de su organización.

Paso 2: Implantar el inicio de sesión único

Las capacidades de inicio de sesión único deben implementarse en el proveedor de autenticación y dentro de Acumatica.

En primer lugar, deberá activar SSO para el proveedor de autenticación. Obtenga información del proveedor de autenticación sobre cómo configurarlo.

A continuación, establece un mecanismo seguro para transferir usuarios autenticados a Acumatica. Para proporcionar un traspaso seguro, debe implementar una conexión HTTPS entre los dos sistemas más un mecanismo de autenticación. Microsoft y Google utilizan OAuth 2.0, mientras que OneLogin utiliza SAML 2.0. Hay instrucciones detalladas disponibles en la ayuda de Acumatica para Google y Microsoft y en un documento independiente para OneLogin.

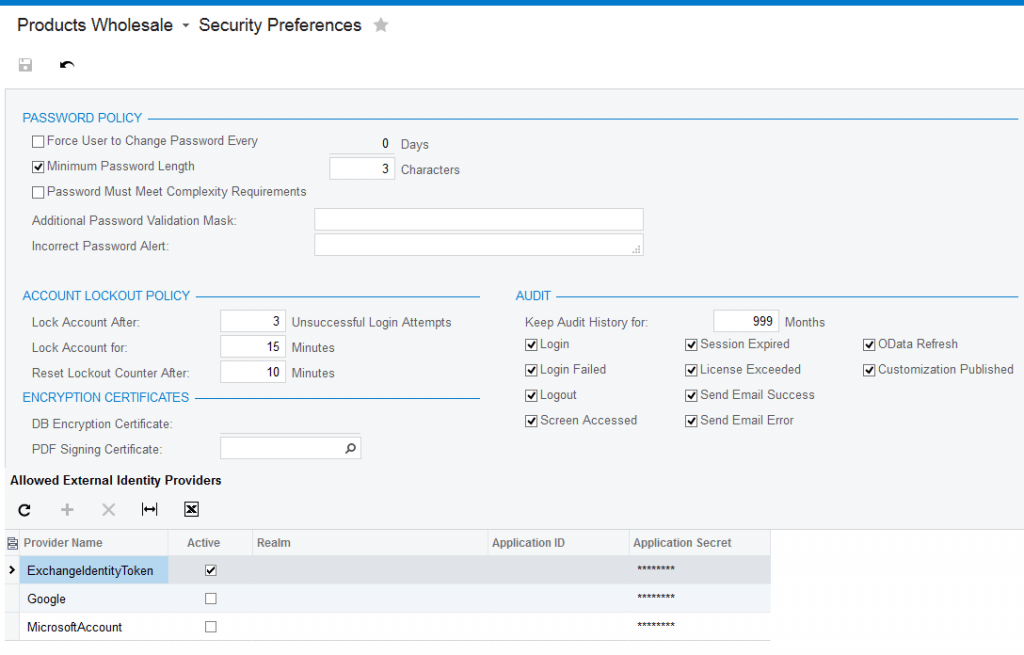

Como parte del establecimiento de un traspaso seguro, cada sistema proporciona un certificado que puede introducirse en el otro sistema. En la pantalla Preferencias de seguridad de Acumatica, puede introducir el certificado proporcionado por los proveedores externos como se muestra a continuación.

La configuración del inicio de sesión único suele implicar cambios en la configuración web y otros archivos del sistema. En consecuencia, las implantaciones de SaaS requerirán la asistencia de Acumatica.

Paso 3: Modificar la página de inicio de sesión

Para evitar que la gente se salte el mecanismo de autenticación multifactor, elimine la opción de nombre de usuario y contraseña de la página de inicio de sesión.

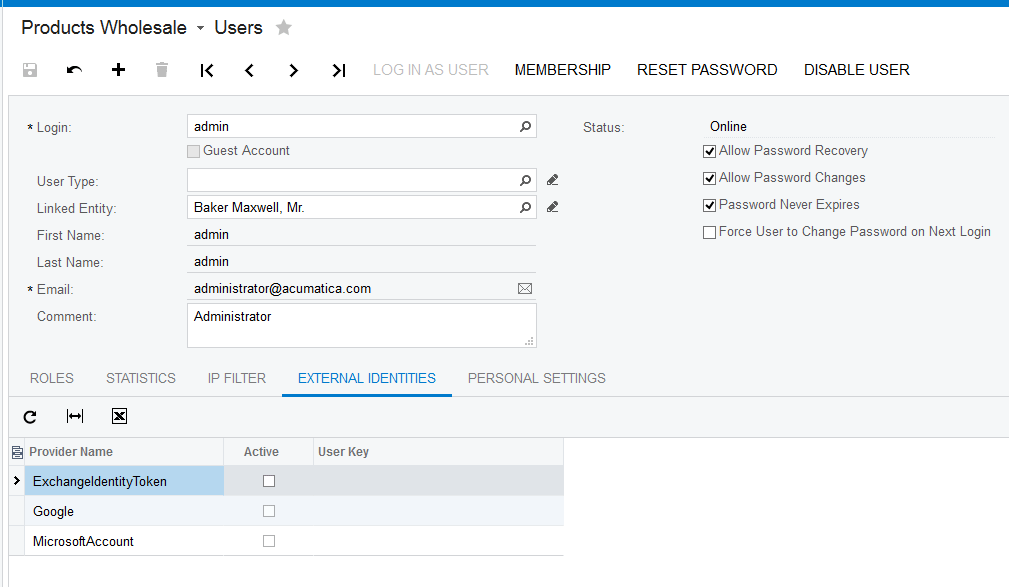

Paso 4: Vincular cuentas externas a cuentas de Acumatica

Cuando se pasa una identidad desde un proveedor de autenticación externo, Acumatica necesita saber a qué usuario de Acumatica está asociada esta identidad.

Esta vinculación puede configurarse en la pantalla Perfil de usuario o en la pantalla Usuarios de la sección Identidades externas externas.

Costes de aplicación de múltiples factores

La implantación de la autenticación multifactor implica costes adicionales que se describen a continuación.

- Proveedor de autenticación multifactor

- Cuentas del proveedor de autenticación: Cada usuario que vaya a iniciar sesión en Acumatica debe tener una cuenta del proveedor de autenticación. Estos costes pueden estar agrupados con otros servicios (por ejemplo, Microsoft Office 365) o disponibles como cuenta independiente. Estos costes oscilan entre 2 y 10 dólares al mes por cuenta y los factura el proveedor externo.

- Tarifas de uso: Además de una cuenta, puede haber tarifas adicionales por uso.

- Tarifas de autenticación multifactor: Las diferentes opciones de autenticación multifactor tienen diferentes tarifas asociadas. Por ejemplo, un token implicará una compra inicial de hardware, mientras que la utilización de un dispositivo móvil puede implicar la compra de una cuenta Twilio/Authy.

- Tasas de ejecución

- La configuración y el mantenimiento de la integración pueden requerir la ayuda de servicios profesionales.

- En el caso de las implantaciones de nube privada, el socio de Acumatica puede incluirlo en los costes generales de implantación.

- Para las implantaciones SaaS, presupueste una pequeña cantidad para los servicios de Acumatica.

La plataforma ERP y ERP en la nube de Acumatica ofrece a los usuarios una seguridad óptima

El ERP en la nube de Acumatica y nuestra moderna plataforma de planificación de recursos empresariales admiten la autenticación multifactor mediante la conexión a un proveedor de autenticación utilizando el inicio de sesión único. Esta estrategia permite a los clientes de Acumatica seleccionar la opción de autenticación que mejor se adapte a su presupuesto, complejidad de usuarios y nivel de seguridad deseado. Algunos clientes de Acumatica utilizan una estrategia alternativa que consiste en utilizar una VPN sobre el nombre de usuario/contraseña de Acumatica para proporcionar una autenticación de dos factores. En el futuro, Acumatica podría implementar un mecanismo interno de autenticación multifactor.

Las tecnologías de autenticación siguen evolucionando. Al utilizar la estrategia actual de inicio de sesión único, Acumatica puede centrarse en desarrollar funciones de ERP y aprovechar rápidamente las nuevas tecnologías biométricas y adaptativas que mejoran la forma de gestionar la seguridad.

Revise nuestra serie Martes técnico para obtener más tutoriales informativos y explicaciones, como nuestras publicaciones recientes sobre el uso de eventos empresariales para automatizar procesos y sobre la compatibilidad de Acumatica con las normas contables 606 y NIIF 15.

Si tiene alguna pregunta sobre el debate de hoy sobre la autenticación multifactor a través del inicio de sesión único o sobre Acumatica cloud ERP y nuestra plataforma ERP (Enterprise Resource Planning), póngase en contacto con nosotros hoy mismo.

Más información en la serie Martes técnicos

-

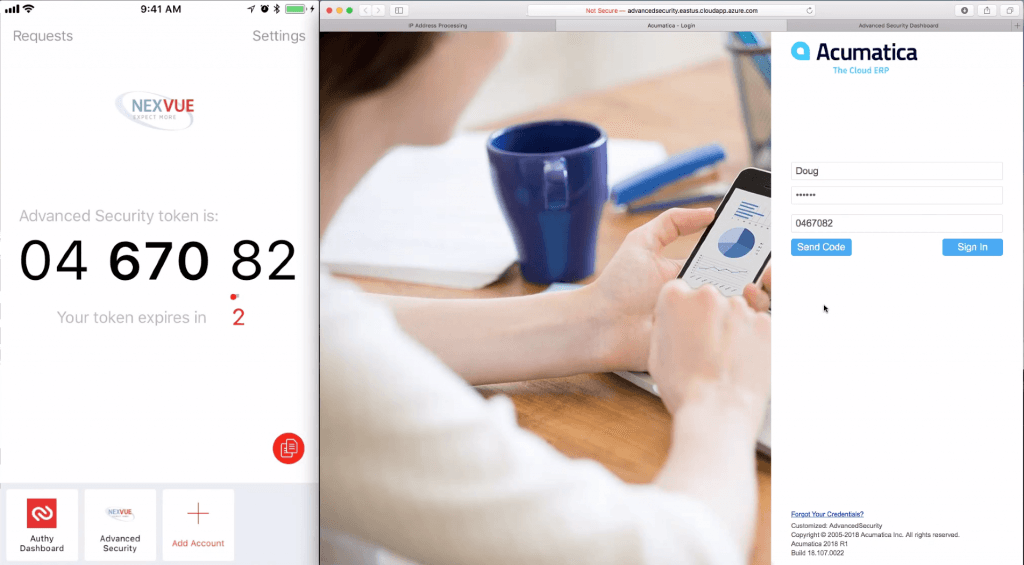

APÉNDICE: Seguridad avanzada de Nexvue

Nexvue ha escrito una integración con Twilio / Authy que permite la autenticación de dos factores con un teléfono móvil mediante la implementación de una personalización de Acumatica.

La solución permite la autenticación adaptativa basada en una lista blanca de direcciones IP (para que las personas que se encuentran en una oficina o en casa no tengan que realizar el multifactor) y el almacenamiento temporal de la autenticación del teléfono móvil para que los usuarios externos puedan ser retados a intervalos definidos por el administrador.

La personalización incluye todo lo que necesita para empezar, de modo que pueda empezar a trabajar con una ayuda mínima de servicios profesionales. La solución no requiere la SKU de configuración de Acumatica Active Directory.

Canada (English)

Canada (English)

Colombia

Colombia

Caribbean and Puerto Rico

Caribbean and Puerto Rico

Ecuador

Ecuador

India

India

Indonesia

Indonesia

Ireland

Ireland

Malaysia

Malaysia

Mexico

Mexico

Panama

Panama

Peru

Peru

Philippines

Philippines

Singapore

Singapore

South Africa

South Africa

Sri Lanka

Sri Lanka

Thailand

Thailand

United Kingdom

United Kingdom

United States

United States